Escrito el

04/01/2007 23:36 por

Fabio, visto 8461 veces

Los usuarios de Windows habitúan quejarse de un paradigma Linuxero, la consola de texto, es obvio, con sólo entrar al famoso CMD de Windows se descrubre la inutilidad de la puta consola, parece DOS, no se puede hacer nada, no sirve para casi nada.

Pero en Linux la Consola lo es casi todo y puede ser la mejor salvación de cualquier principiante con sólo aprender unos tips y conocer ciertos programas que nos podrán salvar el pellejo en cualquier momento. Nada de reinstalar, si conoces el poder de la consola y las aplicaciones de texto cada vez que algo se "rompa" (por gracia divina o por brutalidad nuestra, lo más usual) podremos arreglarlo fácilmente, bueno... no tan fácilmente, a veces se complica, pero para cada inconveniente, una solución.

Primero de los primeros, este "tutorial" está enfocado a Ubuntu/Kubuntu y sirve para Debian también, pero en RedHat, SUSE y otros seguramente hay otras formas para instalar software, yo explicaré "al estilo debianita".

Algo muy habitual en primeras instalaciones es que algo no se haya detectado bien o, por obra nuestra, rompamos la configuración del entorno gráfico, del "motor", el servidor X. Esto nos va a dejar con una linda consola.

Linux tiene varias "terminales", pueden ser de texto o gráficas, esto significa que muchas instancias a la vez pueden conectarse a una PC con Linux como si esta fuese un servidor y hacer muchas cosas a la vez, de ahí viene lo de multitarea multiusuario. Por ende mientras tu hermana juega con el aMSN uno puede entrar desde otro lado a instalarle un programa mediante una consola de texto, o mejor, gráficamente. Si, uno puede tener varias sesiones gráficas separadas entre sí, el servidor X, es , justamente, un servidor.

¿como pasar de terminal en terminal? fácil CTRL+ALT+F1 nos llevaría a la tty1, CTRL+ALT+F4 a la 4, y así, obviamente no se van a usar muchas, CTRL+ALT+F7 nos devolverá al entorno gráfico (puede ser otro, depende la distribución), pueden probarlo sin riesgo de romper nada.

La consola puede usarse desde el entorno gráfico sin salir del mismo, en Kubuntu simplemente ejecutando el Konsole tenemos una en medio del escritorio, ideal para los que quieran practicar lo que explico aquí.

Todo lo que explico aquí se suma a la mejor guía que existe para instalar y configurar Ubuntu que existe:

UbuntuGuide, es lejos lo mejor, si quieren aprender, lean eso, imprímanlo, tenganlo como manual.

Login en la consolaAsí se ve en mi PC:

Ubuntu 6.10 altair-linux tty1

altair-linux login: usuario y password, esa parte creo que la entienden todos

y voilà, estan logueados al sistema en una terminal clásica de texto.

subir y bajar de directorios es igual al DOS, cd nombre de la carpeta o cd .. , cuando uno se loguea al sistema aparecerá en la carpeta home del usuario, por ejemplo:

/home/fabio Para subir un nivel:

cd .. o para entrar en otra

cd Desktop o para ir a una específica:

cd /mnt/windola Otros comandos:

ls (muestra el contenido de un directorio, al igual que dir)

ls -l (más detalle)

mkdir (crea un directorio)

rmdir (borra uno) Mezclo muy seguido "carpeta" con "directorio", es que "carpeta" es una invención de Windows95 y no era de uso estandar hasta que M$ decidió forzar nuestros cerebros a aceptarla

La famosa "ayuda odiosa" de la consola es "man", es horrible pero muchas veces me ha solucionado algunos problemas, pero insisto, APESTA mal ya que no sirven para el usuario "principiante", para nada, es para alguien que ya entiende mucho más del tema, es como abrir el manual completo sin introducción. Depende mucho del tema, un man ifconfig puede ser un martirio, un man nano puede ser más fácil

Permisos de Root

Permisos de RootEn las distribuciones de Linux es preciso tener los permisos suficientes para la mayoría de las acciones que sean instalar o configurar algo del sistema, es una medida de seguridad extrema que bien podría haberle ahorrado los dolores de cabeza a muchos en Windows pero que no fue. En Linux todo viene "denegado" desde un principio y uno va accediendo a los "permisos" para poder realizar acciones.

Ejemplo, si se quiere crear una carpeta en algún lugar protegido simplemente nos daría error:

fabio@altair-linux:/$ mkdir aa

mkdir: no se puede crear el directorio `aa': Permiso denegado

fabio@altair-linux:/$ En cambio si lo ejecutamos mediante SUDO, una aplicación que nos puede dar permisos de Root (administrador), podemos ejecutarlo luego de ingresar nuestro password.

fabio@altair-linux:/$ sudo mkdir aa

Password:

fabio@altair-linux:/$ La carpeta resultante le pertenecerá a Root, así que para eliminarla también hay que hacerlo con sudo:

fabio@altair-linux:/$ sudo rmdir aa

fabio@altair-linux:/$ ls En Debian para hacerlo hay que ingresar el password de Root que es distinto al del usuario, esto es más restrictivo aún y más seguro. La gente de Ubuntu propuso utilizar el mismo password porque es más normal en un usuario de escritorio.

Para ello se obtienen permisos de Root con el comando SU, password de root y listo.

Instalación de SoftwareEn el entorno gráfico utilizan tanto Synaptic como Adept Manager para instalar software, en la querida consola utilizarán lo que todos estos programas usan en el fondo: APT-GET. Esta aplicación se podrá utilizar si ya tenemos conexión de red.

Primero hay que actualizar el listado:

sudo apt-get update luego para buscar un paquete que necesitemos podemos usar:

apt-cache search firefox una vez que ya sabemos qué queremos instalar no nos tenemos que olvidar de actualizar el sistema, es ideal para mantener nuestro equipo con todas las actualizaciones de seguridad:

sudo apt-get upgrade y luego podemos instalar cualquier paquete o programa que querramos:

sudo apt-get install firefox APT buscará inmediatamente las demás librerías y dependencias que tiene lo que queremos instalar, las sugiere y nos pide confirmación para instalar, descarga, instala, configura y listo!

ejemplo de resultado de una instalación:

fabio@altair-linux:/$ sudo apt-get install iptraf

Leyendo lista de paquetes... Hecho

Creando árbol de dependencias

Leyendo información de estado... Hecho

Se instalarán los siguientes paquetes NUEVOS:

iptraf

0 actualizados, 1 se instalarán, 0 para eliminar y 0 no actualizados.

Necesito descargar 166kB de archivos.

Se utilizarán 758kB de espacio de disco adicional después de desempaquetar.

Des:1 http://ar.archive.ubuntu.com edgy/main iptraf 3.0.0-1ubuntu2 [166kB]

Descargados 166kB en 5s (28,0kB/s)

Seleccionando el paquete iptraf previamente no seleccionado.

(Leyendo la base de datos ...

104721 ficheros y directorios instalados actualmente.)

Desempaquetando iptraf (de .../iptraf_3.0.0-1ubuntu2_i386.deb) ...

Configurando iptraf (3.0.0-1ubuntu2) ... Nano, editor de textoNano es un poderoso editor de texto para la consola, ya viene instalado tanto en Debian como Ubuntu por defecto, lo que es ideal para corregir cosas que están mal sin nada a mano.

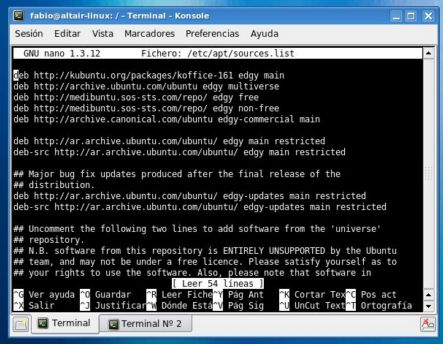

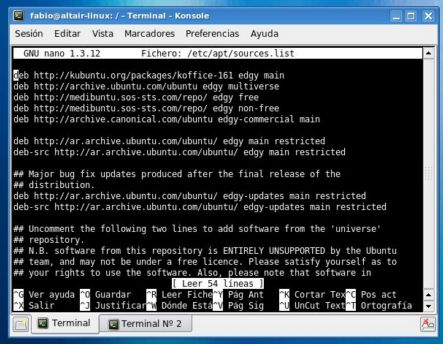

La interfaz es sencilla, los comandos están abajo y son con la tecla CTRL, si queremos, por ejemplo, editar los repositorios de software llamaríamos a nano así:

sudo nano /etc/apt/sources.list recuerden, sudo porque estamos editando un archivo de configuración, nano el programa, y la ruta al archivo a editar o el nombre del mismo, y se verá así:

CTRL-O para guardar, CTRL-X para salir

Más repositorios, más softwareEn UbuntuGuide dan

una lista más completa y mejor explicada, así que la enlazo para que agreguen lo que necesiten, es fácil, con el ḿetodo anterior, con el Nano, editan el archivo /etc/apt/sources.list

En dicho archivo están los repositorios con software. Por defecto sólo vienen configurados los que necesita Ubuntu básicos, pero hay mucho más software del que pueden usar en sus vidas

Todo lo que tenga un # por delante es que está "comentado", al sacarlo ya pueden liberarlo. Lo que no esté lo agregan tal cual dice la ayuda de

UbuntuGuide. CTRL O y lo guardan, CTRL X y salen.

Al terminar tienen que actualizar APT

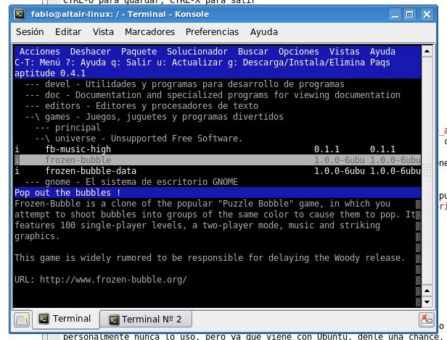

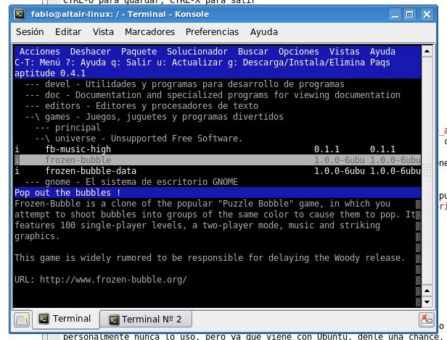

sudo apt-get update AptitudeAptitude es como el Synaptic o el Adept, pero en versión de texto, es mucho más usable que el apt-get y puede usarse de la misma forma, personalmente nunca lo uso, pero ya que viene con Ubuntu, denle una chance, es mucho mejor para mostrar que hay disponible, por ejemplo, es toda una aplicación, se ve así:

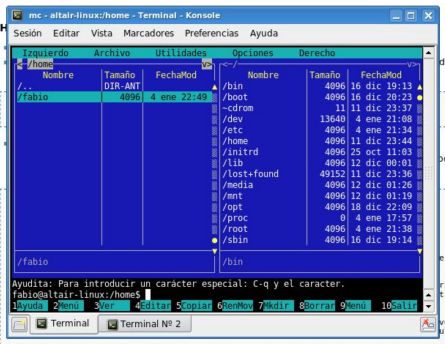

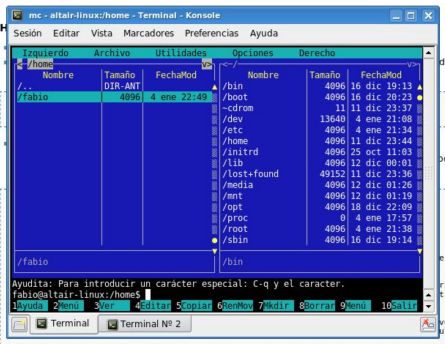

Midnight Commander (clon del Norton Commander para Linux)

Midnight Commander (clon del Norton Commander para Linux)El mejor administrador de línea de comandos, excelente desde que usaba en DOS el viejo Norton Commander, bueno, este clon para Linux/Unix es EXCELENTE:

sudo apt-get install mc y así se ve:

los comandos son simples y están en la barra inferior, además hay menúes desplegables en la superior, sirve para copiar, mover, ver, editar, conectarse a otra PC por SSH o SAMBA, etc. es multifuncional y una de las mejores aplicaciones para el sysadmin que existen.

Donde está todo?en /etc estan todos los archivos de configuración del sistema, desde las X hasta el APT

en /bin aplicaciones del sistema

en /usr todas las demás aplicaciones, librerías, juegos, etc.

en /var están desde las páginas web hasta los logs del sistema

en /home las carpetas de cada usuario, cada una tiene sus propios archivos de configuración, si hacen un backup de la suya y la llevan a un nuevo sistema hasta podrán llevarse la configuración del Gnome o KDE

y hay más, pero esto no es un curso de Unix, es para que aprendan un poco.

La configuración de las X está en: /etc/X11/xorg.conf y es donde por lo general hay problemas con las placas de video luego de hacer alguna modificación en la configuración, por ejemplo, placas nVidia, Ati, etc.

OpenSSH, para entrar a otras PCsEs el mejor protocolo para entrar a una PC con Linux y se puede entrar a una consola similar de cualquier PC linuxera, es genial, para instalar el servidor y que tu propia PC sea servidor:

sudo apt-get install openssh-server para conectarse a una PC con ssh:

ssh fabio@miotrapc Donde "miotrapc" puede ser un numero de IP, un dominio, lo que la identifique. Luego pedirá el password y listo, ahora estamos en otra PC!!

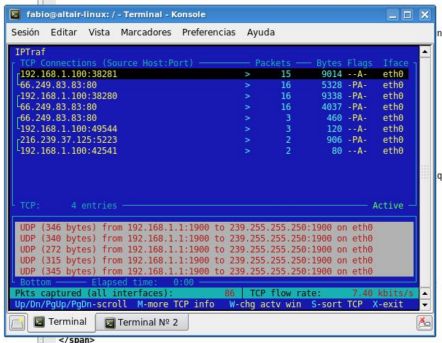

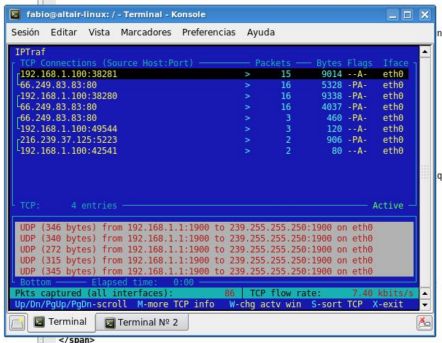

IPTraf, tráfico de redEs una aplicación para analizar el tráfico de red, ideal para cuando su PC es la que comparte la web y para cuando tienen mucho tráfico y quieren saber si anda todo OK:

sudo apt-get install iptraf y se ve así:

Wget, descargá

Wget, descargáLa mejor aplicación para descargar cosas de la red, si sabés la URL, claro

es WGet, funciona, eso es lo mejor, aprovecha al máximo la red y listo, no tiene misterios wget y la url, sólo dos cosas para escribir y obtener archivos. El único inconveniente, repito, es que tenés que saber la url

wget http://www.google.com.ar/intl/en_com/images/logo_plain.png Lynks y Links2, para navegar en la consola

wget http://www.google.com.ar/intl/en_com/images/logo_plain.png Lynks y Links2, para navegar en la consolaTal vez lo que realmente necesiten será conectarse a la web para navegar algún foro y así encontrar una solución. Lynks es un navegador en modo texto, pero Links2 permite no sólo navegar en modo texto si no en uno gráfico sin las X funcionando!

sudo apt-get install links2 gpm el gpm permite usar el mouse en la consola, para ejecutar el links2 anótense esto en un papelito junto al monitor

sudo links2 -g -driver svgalib -mode 1024x768x64K

sudo links2 -g -driver svgalib -mode 1024x768x64K Gracias Changos por la sugerencia en un

post anterior ViNo uses Vi si todavía apreciás tu propia alma.